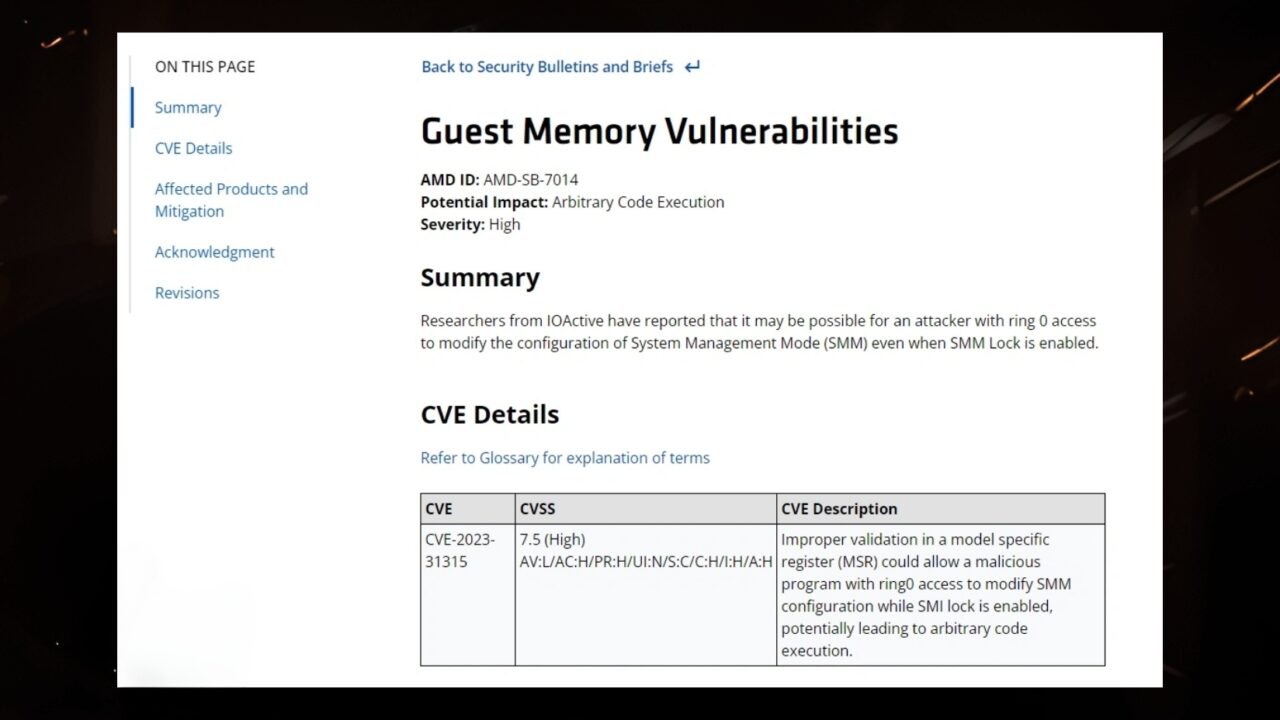

AMD, Sinkclose yeni bir güvenlik açığını daha duyurdu! İşin kötü yanı, bu açık dünya çapında milyonlarca Ryzen ve EPYC işlemciyi etkileyebilir. Sinkclose olarak adlandırılan bu güvenlik açığı, “CVE-2023-31315” koduyla kayıtlara geçti. Açık, saldırganların sistemin en hassas bölgelerinden biri olan “sistem yönetim modu” (SMM) içinde zararlı kod çalıştırmasına izin veriyor. Peki nasıl önlem alınır?

AMD, yüksek riskli Sinkclose güvenlik açığı için harekete geçti: Milyonlarca Ryzen ve EPYC işlemci etkileniyor

Bu, ciddi güvenlik endişelerine yol açabilecek bir durum, çünkü SMM’de çalışan bir saldırı kodu, antivirus yazılımları tarafından tespit edilemeyen bootkit gibi kötü amaçlı yazılımlar aracılığıyla gerçekleşebilir. Peki, nedir bu Sinkclose?

Sinkclose, özellikle sistem yönetim modu (SMM) adı verilen ve işlemcilerin özel bir çalışma modu olan SMM’de ortaya çıkan bir güvenlik açığıdır. SMM, gelişmiş güç yönetimi ve işletim sistemi bağımsız fonksiyonları sağlamak amacıyla tasarlanmış ve sadece sistem yönetim kesintisi (SMI) yoluyla bu moda erişilebilir.

AMD Ryzen R5 9600X lansman günü işlemci rekoru kırdı!

Bu mod, geleneksel CPU işlevlerinden bağımsız olarak çalışır ve sistemin genel güvenliği açısından kritik bir öneme sahip. Ancak, Sinkclose açığı, saldırganların SMM moduna sızarak, zararlı kod çalıştırmasına izin veriyor. Peki, hangi işlemciler etkileniyor?

AMD’nin yayınladığı güvenlik bültenine göre, bu güvenlik açığı, Ryzen 3000 serisi ve ilk nesil EPYC işlemciler başta olmak üzere, daha yeni birçok işlemciyi etkiliyor. Bu güvenlik açığından etkilenen CPU’lar, dünya çapında milyonlarca kullanıcıya ulaşmış durumda.

AMD, bu açığın etkilerini azaltmak için yeni firmware ve mikro kod güncellemeleri sunmaya başladı. Ancak, Ryzen 3000 serisi masaüstü işlemciler için henüz bir düzeltme planlanmadı. Bu da bu seriyi kullanan kullanıcılar için önemli bir güvenlik riski anlamına geliyor. Peki, çözüm için ne yapmak gerekiyor?

AMD, Sinkclose güvenlik açığını hafifletmek için etkilenen işlemcilere yönelik firmware ve mikro kod güncellemeleri yayınladı. Bu güncellemeler, saldırganların SMM moduna erişimini zorlaştıracak ve bu tür saldırıların gerçekleşmesini engellemeye çalışacak. AMD, kullanıcıların bu güncellemeleri mümkün olan en kısa sürede yüklemelerini öneriyor.

Özellikle kurumsal düzeyde kullanılan EPYC işlemciler için bu güncellemelerin yapılması, sistemlerin güvenliğini sağlamak adına kritik bir öneme sahip. Kullanıcıların, sistem yönetim yazılımlarını ve BIOS güncellemelerini düzenli olarak kontrol etmeleri ve güncellemeleri yapmaları, bu tür güvenlik açıklarına karşı korunmalarını sağlayabilir.

Ayrıca, AMD Ryzen 3000 serisi işlemcilerde de benzer riskler mevcut. Özellikle bireysel kullanıcılar için, bu tür bir güvenlik açığının farkında olmamak, sistemlerini savunmasız bırakabilir. Bu nedenle, kullanıcıların bu tür güncellemeleri ihmal etmemeleri ve sistemlerini düzenli olarak kontrol etmeleri büyük önem taşıyor.

Peki, siz bu güvenlik açığı hakkında ne düşünüyorsunuz? AMD’nin aldığı önlemler yeterli mi? Görüşlerinizi aşağıdaki yorumlar kısmında paylaşabilirsiniz.

Bu kadar bilgi gerektiren bir paylaşım ile, haber değeri taşımayan absürt şeyleri aynı anda paylaşıyorsunuz bizi şaşırtıyorsunuz. Yoksa kopyala yapıştıra devam mı ?

O senin sığ düşüncen. Haber değeri taşımayan birşey yok.